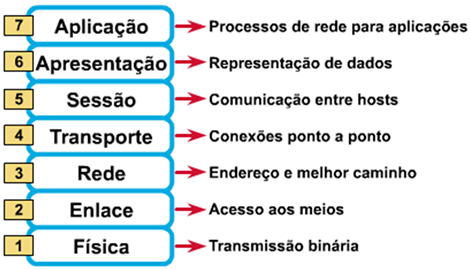

O modelo OSI (Open Systems Interconnect) possui sete camadas, é um

modelo de destaque apresentado pela ISO (International Organization for

Standardization) tendo como essencial base ser um modelo standard, para

protocolos de comunicação assegurando assim a comunicação end-to-end.

Sua arquitetura divide as redes de computadores em 7 camadas, obtendo

assim camadas de abstração.

• Cada protocolo realiza sua função.

• as normas de funcionalidade são determinadas para cada camada.

• O Modelo OSI também permite a comunicação entre máquinas heterogêneas.

Protocolos da Camada Aplicação

Telnet - Protocolo de comunicação baseado em texto interativo ele

permite a interface de terminais e de aplicações através da Internet.

NFS (Network File System) - Sistema de diretório virtual para

compartilhar arquivos entre os computadores conectados numa rede, ele torna o

acesso remoto transparente para o usuário do computador.

Outros Protocolos:

NNTP (Network News Transfer Protocol) - Protocolo para grupos de

discussão.

SIP (Session Initiation Protocol) - Protocolo de sinal para estabelecer

chamadas e conferências através de redes via IP.

SSI (Server Side Includes) - Interpretador de script simples do lado do

servidor.

DNS (Domain Name System) - Sistema de gerenciamento de nomes de domínios

em endereços de rede.

FTP (File Transfer Protocol) - Protocolo de transferência de arquivos.

SMPP (Short Message Peer-to-Peer) - Protocolo para trocar mensagens

curtas interagindo com sistemas telefonia móveis (mensagem SMS).

HTTP (Hypertext Transfer Protocol) - Protocolo de transferência de

arquivos de hipertextos.

NTP (Network Time Protocol) - Protocolo usado para sincronizar os

relógios dos computadores.

SMTP (Simple Mail Transfer. Protocol) - Protocolo para envio de e-mail

pela Internet.

SNMP (Simple Network Management Protocol) - Protocolo usado para

gerenciar uma rede.

DHCP (Dynamic Host Configuration Protocol) - Protocolo para gerenciar a

configuração dos computadores numa rede, como endereço IP, mascara de rede e

outros dados opcionais.

NETCONF - Protocolo para configurar os elementos da rede.

Gopher - Protocolo desenvolvido pela Universidade de Minesota para

compartilhar arquivos e que perdeu popularidade para a WWW.

Protocolo de Apresentação

MIME (Multipurpose Internet Mail Extensions) - Padrão usado para o

formato das mensagens de e-mail, ou seja, De um modo geral ele permite a

inclusão de dados não-ASCII (como um arquivo de foto ou vídeo) em um e-mail. É

um protocolo que complementa os protocolos SMTP ou POP3.

XDR (eXternal Data Representation) - Padrão de transferência de dados

onde os dados são empacotados em uma arquitetura independente, ele permite que

as informações sejam passadas entre sistemas e softwares incompatíveis com as

características que representam estruturas de dados complexas .

SSL (Secure Sockets Layer) - Protocolo que garante a confidencialidade e

a integridade de dados entre duas aplicações que comuniquem pela Internet.

Protocolo da Camada Sessão

SAP (Service Access Point) - Identifica o endereço do ponto de acesso do

serviço LLC. Possibilita aos processos adicionarem e removerem serviços

dinamicamente na rede.

Quando um servidor é desativado, ele utiliza o SAP para indicar que seus

serviços não estão mais a disposição.

Quando um servidor é adicionado a rede, ele noticia seus serviços

utilizando o SAP.

NETBIOS (Network Basic. Input/Output System) - Protocolo ligado a um

sistema de nomeação permitindo que os aplicativos em computadores separados se

comuniquem em uma rede local. Esse protocolo não pode ser confundido, portanto,

como um protocolo de rede. Sistemas operacionais mais antigos executavam o

NetBIOS sobre o IEEE 802.2 e o IPX/SPX usando os protocolos NetBIOS Frames

(NBF) e NetBIOS sobre IPX/SPX (NBX), respectivamente.

Outros Protocolos:

PPTP (Point-to-Point Tunneling Protocol) - Protocolo de transferência de

dados para redes privadas virtuais (VPN)

RTP (Real-time Transport Protocol) - Protocolo usado em aplicações de

tempo real como Voz sobre IP.

Named PIPE - Protocolo de rede da suíte SMB (Server Message Block)

podendo passar o contexto de autenticação do usuário de maneira transparente.

Socks - Protocolo que permite aplicações cliente-servidor use o serviço

de uma rede ao firewall.

SPDY - Protocolo desenvolvido pela Google com o objetivo de melhorar a

navegação e segurança na Internet.

TLS/SSL - Protocolo de segurança onde toda a transmissão dos dados é

criptografada numa navegação na Internet.

Protocolo da Camada Transporte

SCTP (Stream Control Transmission Protocol) - Protocolo de transporte

que traz várias características para a transferência confiável dos dados.

O serviço básico fornecido pelo SCTP é a transferência confiável de

mensagens entre seus usuários.

O SCTP é um protocolo orientado a conexões, com uma elevada eficâcia na

transferência de dados. Além disto, fornece 2 novas facilidades em relação aos

protocolos de transporte anteriores:

- Multihoming: permite o

acesso a determinado destino por múltiplos endereços IP;

- Multistreaming: permite a

existência de diversos fluxos independentes de dados sobre a mesma

conexão.

DCCP (Datagram Congestion Control Protocol) - Protocolo de transporte

que implementa controle de congestionamento não confiável de datagramas. É um

protocolo de transporte cujas principais funções são:

- Estabelecimento, manutenção

e encerramento de um fluxo de pacote sem confiabilidade, controle de

congestionamento do fluxo de pacotes.

Outros Protocolos:

TCP (Transmission Control Protocol) - Protocolo de controle de

transmissão mais utilizado na Internet e que garante que os dados são

transmitidos de formas correta e sem erros pela rede.

UDP (User Datagram Protocol) - Protocolo de envio simples de dados que

não garante a resposta da entrega dos destinatários.

SPX (Sequenced Packet Exchange) - Protocolo desenvolvido pela Novell que

incrementa o protocolo IPX e verifica o envio de dados através da rede.

Protocolo da Camada Rede

IGMP (Internet Group Management Protocol) - Protocolo de controle de

membros de um grupo de multicast IP. É um protocolo assimétrico e é

especificado aqui do ponto de vista de um host, ao invés do de um roteador

multicast ou seja, este protocolo é usado por hosts para reportar seus

participantes de grupos de hosts a roteadores multicast vizinhos.

IPsec (IP Security Protocol) - Protocolos que garantem mais segurança na

troca de informação através de redes IP, garantido a privacidade do usuário,

integridade dos dados e autenticidade das informações.

Outros Protocolos:

IPX (Internetwork Packet Exchange) - Protocolo desenvolvido pela Novell

que fornece aos clientes vários serviços de compartilhamento entre

dispositivos.

IP (IPv4 e IPv6) - Protocolo de comunicação usado entre duas ou mais

máquinas em rede para troca de dados. A versão mais utilizada era o IPv4, onde

os cabeçalhos possuem 32 bits. Atualmente está sendo implementada a versão IPv6

que possui um endereçamento de 128 bits.

ARP (Address Resolution Protocol) - Protocolo usado para encontrar um

endereço da camada de enlace a partir do endereço da camada de rede.

ICMP (Internet Control Message Protocol) - Protocolo utilizado para

fornecer relatórios de erros.

AppleTalk - Conjunto de protocolos de rede desenvolvido pela Apple.

Protocolos da camada Enlace

HDLC (High-level Data Link Control) - Protocolo desenvolvido pela ISO

baseado no SDLC. É um protocolo que serve apenas para a criação de frames.

Geralmente sobre uma conexão point-to-point.

CSLIP (Compressed SLIP) - É a versão do SLIP com o algoritmo de

compreensão no cabeçalho. Este protocolo comprime os dados de forma que a

velocidade da transmissão seja maior

SLIP (Serial Line Interface Protocol) - Protocolo de Internet que

trabalha sobre as portas seriais e modem conexões.

Outros Protocolos:

APN: (Access Point Name) é a configuração que faz com que seu celular

acesse a rede de dados da sua operadora.

ATM (Asynchronous Transfer Mode) - Protocolo de alta velocidade que não

depende de nenhuma topologia de rede.

SDLC (Synchronous Data Link Control) - Protocolo desenvolvido pela IBM

onde uma estação primária controla as comunicações de estações secundárias.

GFP (Generic Framing Procedure) - Tecnologia onde os dados foram

projetados para suportar múltiplos protocolos.

PLIP (Parallel Line Internet Protocol) - Comunicação entre dispositivos

que utilizam portas paralelas com uma rede.

IEEE 802.2 - Descreve as funções da camada de controle lógica de enlace.

LLC (Logic Link Control) - Especifica os mecanismos de endereçamento que

controla a troca de dados, tornando possível que vários protocolos conviverem

dentro de uma rede.

L2TP (Layer 2 Tunneling Protocol) - Protocolo de encapsulamento usados

em redes privadas virtuais.

Frame relay - Tecnologia de transmissão de dados onde às informações são

divididas em quadros (frames) tornando mais rápida a sua transmissão.

ITU-T G.hn DLL - O G.hn são as recomendações desenvolvidas pela ITU para

trabalhar com redes de alta velocidade doméstica. O DLL corresponde aos padrões

de protocolos lógicos.

PPP (Point-to-Point Protocol) - Protocolo que foi desenvolvido para

transportar o tráfego entre dois dispositivos de rede através de uma única

conexão física.

X. 25 - Protocolos usados em sistemas telefônicos ou ISDN como meio de

transmissão para redes de longa distância.

Ethernet - Tecnologia de redes mais popular do mundo, onde os

dispositivos estão interligados através de um único cabo e podem se comunicar

entre si.

Protocolo da Camada Fisica

EIA/TIA-232 - Padrão para troca de serial de dados binária entre um DTE

(terminal de dados, de Data Terminal equipment) e um DCE (comunicador de dados,

de Data Communication equipment). usada nas portas seriais dos computadores.

EIA/TIA-449 - Padrão de troca serial de dados binária mais rápida que o

EIA/TIA-232. são as especificações para a ligação de equipamento de dados tipo

DCE (comunicador de dados, de Data Communication Equipment) e de terminais do

tipo DTE (terminal de dados, de Data Terminal Equipment), para taxa de

transmissão elevadas. São usadas fichas de 37 pinos tipo D.

Outros Protocolos:

ITU-T U-Series - A Série U é a interface elétrica, desenvolvido pela ITU

(Telecommunication Standardization Sector), onde um cabo trançado estabelece a

conexão entre a prestadora de serviço e o usuário.

I. 430/I.431 - Padrão de interface recomendada pela ITU usadas

geralmente em redes de ISDN (linhas dedicadas).

PDH (Plesiochronous Digital Hierarchy) - Tecnologia usada pelas redes de

telecomunicações para transmitir grandes quantidades de dados através de

equipamentos como fibra óticas e sistema de rádio.

IEEE 802.3 - Padronização da Ethernet e toda a sua tecnologia de

interconexão para redes locais baseados no envio de pacotes.

IEEE 802.11 - Padronização em conectividade sem fio para redes locais.

IEEE 802.15 - Padrões desenvolvidos pela IEEE para especificar redes

locais sem fio de curto alcance.

IEEE 802.16 - Padrão que estabelece uma interface sem fio para redes

metropolitanas (WMAN).

IEEE 1394 - Interface de comunicação de alta velocidade desenvolvida

pela Apple.

USB (Universal Serial Bus) - Padrão desenvolvido por diversas empresas

com o objetivo de ligar vários periféricos no mesmo canal.

Bluetooth - Padrão de comunicação para áreas de rede pessoal sem fio.

ITU-T G.hn PHY - O G.hn são as recomendações desenvolvidas pela ITU para

trabalhar com redes de alta velocidade doméstica. O PHY corresponde aos padrões

físicos.